Дослідники з кібербезпеки підняли завісу в широко розповсюдженій шкідливій кампанії, яка орієнтується на користувачів Tiktok Shop в усьому світі з метою викрадення даних та розповсюдження трояналізованих додатків.

“Актори загрози використовують офіційну платформу електронної комерції в додатку за допомогою стратегії подвійної атаки, яка поєднує фішинг та зловмисне програмне забезпечення для націлювання на користувачів”,-сказав CTM360. “Основна тактика передбачає оманливу репліку магазину Tiktok, яка обтяжує користувачів думати, що вони взаємодіють з законним партнерством або реальною платформою”.

Кампанія афери була кодована Clicktok Компанія з кібербезпеки, що базується в Бахрейні, закликаючи багатосторонню стратегію розподілу актора загрози, яка передбачає мета-рекламу та штучний інтелект (AI), погворені відео Tiktok, які імітують впливові або офіційні посли бренду.

Центральним у зусиллях є використання доменів, що нагадують законні URL -адреси Tiktok. На сьогоднішній день було визначено понад 15 000 таких представлених веб -сайтів. Переважна більшість цих доменів розміщується на доменах вищого рівня, таких як .top, .shop та .icu.

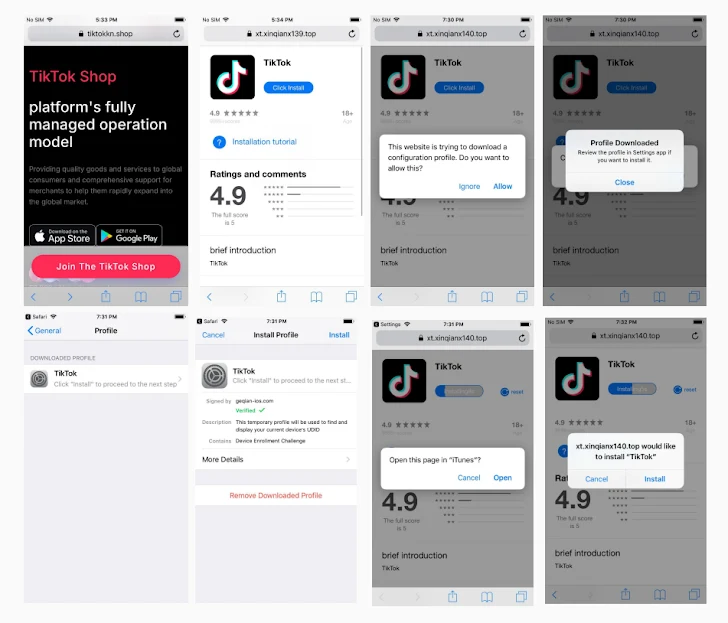

Ці домени призначені для розміщення фішинських цільових сторінок, які або крадуть облікові дані користувачів, або розповсюджують фальшиві додатки, які розгортають варіант відомого міжплатформного зловмисного програмного забезпечення під назвою SparkKitty, який здатний збирати дані як з пристроїв Android, так і з iOS.

Більше того, шматок цих фішинг -сторінок заманює користувачів, щоб здати криптовалюту на шахрайські вітрини, рекламуючи підроблені списки продуктів та великі знижки. CTM360 заявив, що ідентифікував не менше 5000 URL-адрес, які створені з наміром завантажити додаток, що переповнюється зловмисним програмним забезпеченням, рекламуючи його як магазин Tiktok.

“Афера імітує законну діяльність Tiktok Shop за допомогою підроблених рекламних оголошень, профілів та вмісту, що генерується AI, обманюючи користувачів до залучення до розповсюдження шкідливих програм”,-зазначила компанія. “Підроблені оголошення широко розповсюджуються у Facebook та Tiktok, де представлені відеоролики, що генеруються AI, які імітують реальні акції для залучення користувачів із сильно зниженими пропозиціями”.

Шахрайська схема діє з урахуванням трьох мотивів, хоча кінцевою метою є фінансова вигода, незалежно від використовуваної стратегії незаконної монетизації:

- Обдуруючі покупців та продавці партнерських програм (творці, які просувають продукцію в обмін на комісію з продажу, отриманих за допомогою партнерських посилань) з фальшивими та знижені продукти та просять їх здійснити платежі в криптовалюті

- Переконаючі учасники партнерства “поповнити” підроблені гаманці на місці з криптовалютою, під обіцянками майбутніх виплат комісії або бонуси за вилучення, які ніколи не реалізуються

- Використання підроблених сторінок для входу в магазин Tiktok для викрадення облікових даних користувачів або доручення їм завантажувати трояналізовані програми Tiktok

Зловмисний додаток після встановлення, пропонує жертву ввести свої облікові дані за допомогою свого облікового запису на основі електронної пошти, лише для того, щоб неодноразово провалюватися в навмисній спробі з боку суб'єктів загрози представити їм альтернативний вхід за допомогою свого облікового запису Google.

Цей підхід, ймовірно, має на меті обійти традиційні потоки аутентифікації та озброювати маркер сеансу, створений за допомогою методу на основі OAuth для несанкціонованого доступу, не вимагаючи перевірки електронної пошти в додатку. Якщо жертва реєстрації намагається отримати доступ до розділу магазину Tiktok, вони спрямовані на фальшиву сторінку входу, яка просить їх облікових даних.

Також вбудовано в додаток SparkKitty, зловмисне програмне забезпечення, яке здатне до відбитків пальців пристрою та використовувати методи розпізнавання оптичних символів (OCR) для аналізу скріншоти у фотогалереї користувача для фраз для насіння криптовалют, а також їх на сервер, що контролюється зловмисником.

Розкриття інформації проходить, коли компанія також детально розповідала про іншу націлюючу фішинг -кампанію, яка отримала назву кібергейста Фіша, яка використовує рекламу Google та тисячі фішинг -посилань з жертвами Dupe, які шукають корпоративні інтернет -банківські сайти, які будуть перенаправлені на, здавалося б, доброякісні сторінки, які імітують цільові банківські вхідні портал і розробляються, щоб викрасти їхні довіри.

“Ця фішинг-операція особливо складна завдяки її ухильній, селективній природі та взаємодії суб'єктів загрози в режимі реального часу з цією для збору двофакторної автентифікації на кожному етапі входу, створення бенефіціара та передачі коштів”,-сказав CTM360.

В останні місяці фішинг -кампанії також націлили користувачів Meta Business Suite як частину кампанії під назвою Meta Mirage, яка використовує сповіщення електронної пошти підробленої політики, повідомлення про обмеження облікових записів та оманливі запити на перевірку, розповсюджені електронною поштою та прямими повідомленнями, щоб вести жертви на довіри та сторінки збору файлів cookie, розміщуються на сторінках Vercel, Github, Netlify та Firebase.

“Ця кампанія зосереджена на компрометуванні високоцінних бізнес-активів, включаючи облікові записи AD, перевірені сторінки бренду та доступ на рівні адміністратора всередині платформи”,-додала компанія.

Ці події збігаються з консультацією з Міністерства фінансових злочинів Міністерства фінансових злочинів Міністерства фінансових злочинів (FINCEN), закликаючи фінансові установи бути пильними у виявленні та звітуванні про підозрілу діяльність, пов’язану з кіосками конвертованої віртуальної валюти (CVC), намагаючись боротися з шахрайством та іншою незаконною діяльністю.

“Злочинці невблаганні у своїх зусиллях викрасти гроші у жертв, і вони навчилися використовувати інноваційні технології, такі як кіоски CVC”, – сказала директор Fincen Андреа Гакі. “Сполучені Штати прагнуть захистити екосистему цифрових активів для законних підприємств та споживачів, а фінансові установи є критичним партнером у цих зусиллях”.