Дослідники з кібербезпеки звертають увагу на нову зміну ландшафту зловмисного програмного забезпечення Android, де додатки Dropper, які зазвичай використовуються для доставки банківських троянців, щоб також розповсюдити простіші зловмисні програми, такі як крадіжки SMS та основне шпигунське програмне забезпечення.

Ці кампанії поширюються за допомогою додатків Dropper, що маскуються як урядові або банківські програми в Індії та інших частинах Азії, заявив у звіті “Загроза”.

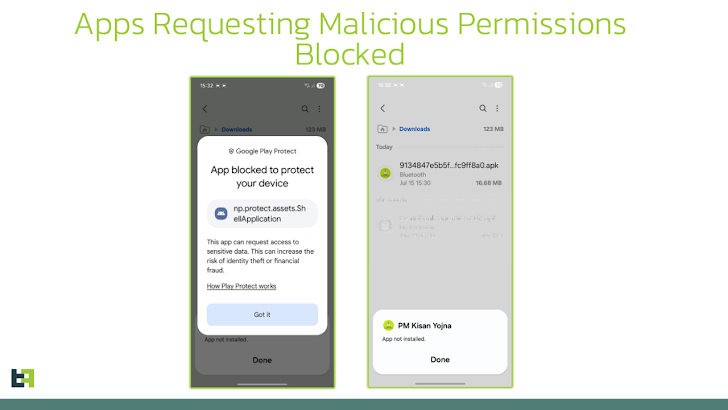

Голландська мобільна охоронна фірма заявила, що зміна зумовлена останнім захистом безпеки, які Google пілотував на вибраних ринках, таких як Сінгапур, Таїланд, Бразилія та Індія, щоб заблокувати завантаження потенційно підозрілих додатків, що вимагають небезпечних дозволів, таких як SMS -повідомлення та послуги з доступності, сильно зловживають налаштуваннями для здійснення шкідливих дій на Android приладів.

“Захист Google Play Protect, зокрема цільова пілотна програма, стає все більш ефективною при припиненні ризикованих додатків до того, як вони запускаються”, – сказала компанія. “По-друге, актори хочуть, щоб у майбутньому захистити свої операції”.

“Вкоренивши навіть основні корисні навантаження всередині крапельця, вони отримують захисну оболонку, яка може ухилитися від сьогоднішніх чеків, залишаючись досить гнучким, щоб завтра поміняти корисні навантаження та стрижні кампанії”.

Загроза зазначив, що, хоча стратегія Google збільшує анте, блокуючи шкідливе додаток від встановлення ще до того, як користувач може взаємодіяти з ним, зловмисники випробовують нові способи обійти гарантії-вказівку на нескінченну гру Whack-a-Mole, коли мова йде про безпеку.

Сюди входить проектування крапельки, пам’ятаючи про пілотну програму Google, щоб вони не шукали дозволів з високим ризиком і обслуговували лише нешкідливий екран “оновлення”, який може пролетіти повз сканування в регіонах.

Але лише тоді, коли користувач клацає кнопку “Оновлення”, фактичне корисне навантаження отримується з зовнішнього сервера або розпаковано, що потім продовжує шукати необхідні дозволи для виконання своїх цілей.

“Play Protect може відображати сповіщення про ризики як частину іншого сканування, але поки користувач приймає їх, додаток встановлюється, і корисне навантаження доставляється”, – сказав Cuverfabric. “Це ілюструє критичний проміжок: Play Protect все ще дозволяє ризиковані додатки, якщо користувач клацає в будь -якому випадку, а зловмисне програмне забезпечення все ще проходить через пілотну програму.”

Одним із таких крапельників є нагородженняDropminer, який, як було встановлено, служить разом із корисним навантаженням шпигунського програмного забезпечення для шахтарів -криптовалют, який можна активувати віддалено. Останні варіанти інструменту, однак, більше не включають функціональність шахтарів.

Деякі з шкідливих додатків, доставлених за допомогою RemineDropminer, всі націлені на користувачів Індії, перераховані нижче –

- PM Yojana 2025 (com.fluvdp.hrzmkgi)

- ° rto Challan (com.epr.fnroyex)

- SBI Online (com.qmwownic.eqmff)

- Карта Axis (com.tolqppj.yqmrlytfzrxa)

Інші варіанти крапельця, які уникають спрацьовування Play Protect або пілотної програми, включають Securidropper, Zombinder, Brokewelldropper, Hiddencatdropper та Tiramisudropper.

Звернувшись до коментаря, Google сказав Hacker News, що не знайшов жодних програм, що використовують ці методи, розповсюджені через магазин Play, і що він постійно додає нові захист.

“Незалежно від того, звідки надходить програма – навіть якщо вона встановлена додатком” Droper ” – Google Play Protect допомагає захистити користувачів, автоматично перевіряючи його на загрози”, – заявила прес -секретар.

“Захист від цих ідентифікованих версій зловмисного програмного забезпечення вже існував через Google Play Protect перед цим звітом. На основі нашого поточного виявлення жодних додатків, що містять ці версії цього зловмисного програмного забезпечення, не знайдено в Google Play. Ми постійно підвищуємо наш захист, щоб допомогти користувачам у безпеці від поганих акторів”.

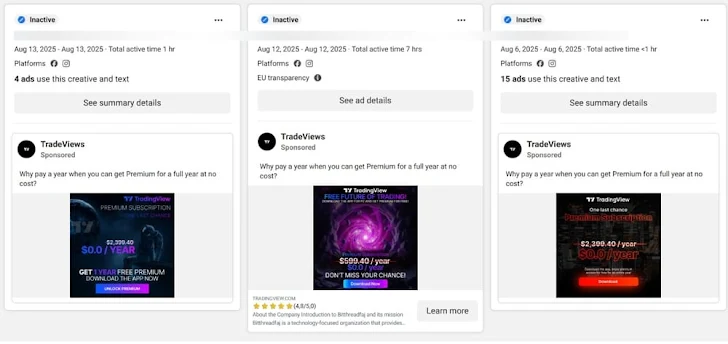

Розробка настає, коли Bitdefender Labs попередив про нову кампанію, яка використовує шкідливі оголошення у Facebook, щоб розмістити безкоштовну преміальну версію програми TradingView для Android, щоб в кінцевому рахунку розгорнути вдосконалену версію банківського троянка Brokewell для моніторингу, контролю та викрадення чутливої інформації з пристрою жертви.

Не менше 75 зловмисних оголошень проходили з 22 липня 2025 року, досягнувши десятків тисяч користувачів лише в Європейському Союзі. Android Attack Wave – це лише одна частина більшої мальвертизуючої операції, яка зловживала оголошеннями у Facebook, щоб також орієнтуватися на настільні комп’ютери Windows під виглядом різних програм з фінансової та криптовалют.

“Ця кампанія показує, як кіберзлочинці тонко налаштовують свою тактику, щоб не відставати від поведінки користувачів”,-сказала румунська компанія з кібербезпеки. “Орієнтуючись на користувачів мобільних пристроїв та маскування зловмисного програмного забезпечення як довірених торгових інструментів, зловмисники сподіваються заробити на все зростаючу залежність від криптовалют та фінансових платформ”.