Актори загрози спостерігали розповсюдження шкідливих корисних навантажень, таких як шахтар криптовалюти та зловмисне програмне забезпечення Clipper через SourceForge, популярну послугу хостингу програмного забезпечення під виглядом тріщинних версій законних додатків, таких як Microsoft Office.

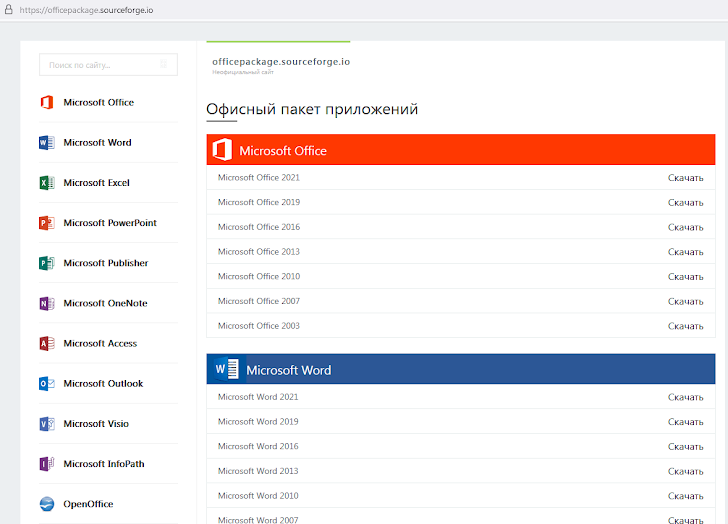

“Один такий проект, OfficePackage, на головному веб-сайті sourceforge.net, виявляється досить нешкідливим, що містить надбудови Microsoft Office, скопійованих із законного проекту Github”,-сказав Касперський у звіті, опублікованому сьогодні. “Опис та вміст OfficePackage, наданий нижче, також були взяті з Github.”

В той час як кожен проект, створений на sourceforge.net, присвоюється “

Крім того, нависання над кнопкою завантаження виявляє, здавалося б, законну URL -адресу в панелі стану браузера: “Завантаження.sourceforge[.]IO/Завантажити, створюючи враження, що посилання для завантаження пов'язане з SourceForge. Однак натискання на посилання перенаправляє користувача на зовсім іншу сторінку, розміщену на “taplink[.]CC “Це помітно відображає ще одну кнопку завантаження.

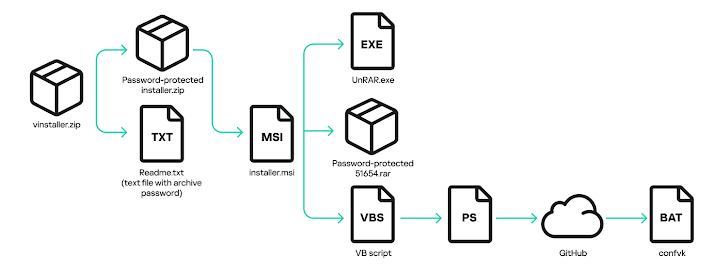

Якщо жертви натискають на кнопку завантаження, їм подається архів zip 7 Мб (“vinstaller.zip”), який при відкритті містить другий архів, захищений паролем (“installer.zip”) та текстовий файл з паролем для відкриття файлу.

Представлений у новому ZIP -файлі – це інсталятор MSI, який відповідає за створення декількох файлів, утиліти консольного архіву під назвою “unrar.exe”, архів RAR та сценарій Visual Basic (VB).

“Сценарій VB запускає інтерпретатор PowerShell для завантаження та виконання пакетного файлу, Confvk, від Github”, – сказав Касперський. “Цей файл містить пароль для архіву RAR. Він також розпакує шкідливі файли та запускає сценарій наступного етапу.”

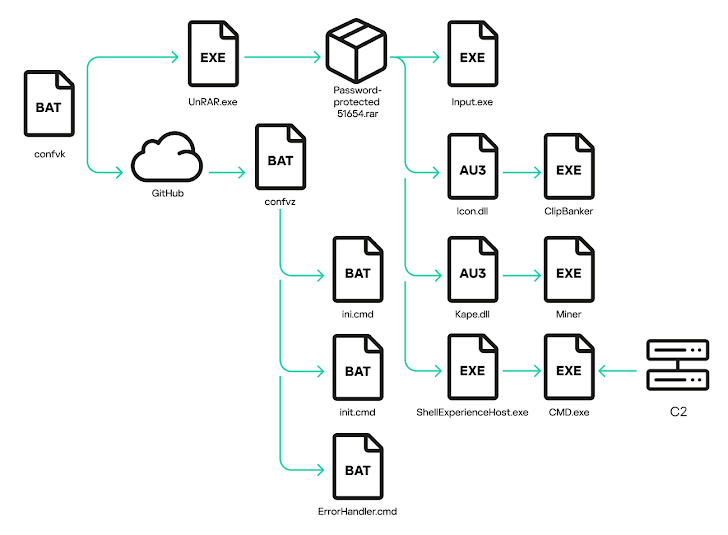

Пакетний файл також розроблений для запуску двох сценаріїв PowerShell, один з яких надсилає системи системи за допомогою API Telegram. Інший файл завантажує ще один пакетний сценарій, який потім діє на вміст архіву RAR, в кінцевому рахунку запускаючи корисні навантаження Miner та Cliper (він же Clipbanker).

Також відпущений виконуваний файл NetCAT (“ShellexPerienceHost.exe”), який встановлює зашифроване з'єднання з віддаленим сервером. Це ще не все. Було знайдено пакетний файл Confvk для створення іншого файлу під назвою “errorghandler.cmd”, який містить сценарій PowerShell, запрограмований для отримання та виконання текстового рядка через API Telegram.

Той факт, що веб-сайт має російський інтерфейс, вказує на фокус на російськомовних користувачах. Дані телеметрії показують, що 90% потенційних жертв перебувають у Росії, 4604 користувачі стикаються з схемою між початку січня та кінця березня.

З sourceforge[.]Сторінки IO, індексовані пошуковими системами та з’являються в результатах пошуку, вважається, що російські користувачі, які шукають Microsoft Office на Yandex, ймовірно, є ціллю кампанії.

“Оскільки користувачі шукають способи завантаження заявок за межами офіційних джерел, зловмисники пропонують свої власні”, – сказав Касперський. “Хоча атака в першу чергу орієнтується на криптовалюту, розгортаючи шахтаря та крітбанкер, зловмисники могли продати доступ до системи до більш небезпечного суб'єктів”.

Розкриття інформації проводить, коли компанія розкрила деталі кампанії, яка розповсюджує завантажувач зловмисного програмного забезпечення під назвою Trokeps через шахрайські сайти, що представляють себе чатами DeepSeek Artificial Intelligence (AI), а також програмним забезпеченням віддаленого робочого столу та 3D -моделювання.

Сюди входять такі веб-сайти, як DeepSeek-Ai-Soft[.]com, до якого не підозрюють користувачів, які перенаправляються за допомогою спонсорованих результатів пошуку Google, за Malwarebytes.

Скайпс розроблений для завантаження та виконання сценаріїв PowerShell, які надають віддалений доступ до зараженого хоста через SSH, і скинути модифіковану версію трояна, що отримав назву Tevirat. Це підкреслює спроби актора загрози отримати повний доступ до комп’ютера жертви різними способами.

“Зразок […] Використовує DLL Sideloading для зміни та розгортання програмного забезпечення для віддаленого доступу TeamViewer на заражені пристрої, – сказав Касперський.

Розробка також слідує за відкриттям зловмисних оголошень Google для RVTools, популярної утиліти VMware, щоб доставити підроблену версію, яка пронизана ThunderShell (він же Скумедхем), інструментом дистанційного доступу на основі PowerShell (щурів), підкреслюючи, як мальвертизація залишається наполегливою та розвивається загрозою.

“Thundershell, який іноді називають Скіедхем,-це загальнодоступна рамка після експлуатації, розроблена для тестування на червоне об'єднання та проникнення”,-сказав Ефект поля. “Він забезпечує середовище командування та контролю (C2), яке дозволяє операторам виконувати команди на компрометованих машинах через агента на основі PowerShell.”