Cloudsek розкриває складну кампанію з зловмисного програмного забезпечення, де зловмисники представляють себе PDFCandy.com для розподілу крадіжки інформації ArechClient2. Дізнайтеся, як працює ця афера і як захистити себе.

Дослідники кібербезпеки в Cloudsek мають нову кампанію, що використовує популярність PDFCandy.comінструмент для перетворення онлайн -файлів, який використовується понад два з половиною мільйони людей, у тому числі понад півмільйона з Індії.

Згідно з їх дослідженнями, поділеними з Hackread.com, зловмисники розповсюджують зловмисне програмне забезпечення ArechClient2 для викрадення приватної інформації, як імена користувачів браузера та паролі. Це зловмисне програмне забезпечення для сімейства секторів, що активно працює з 2019 року і розповсюджується через оманливу інтернет -рекламу за допомогою рекламних оголошень Google або підроблених оновлень програмного забезпечення.

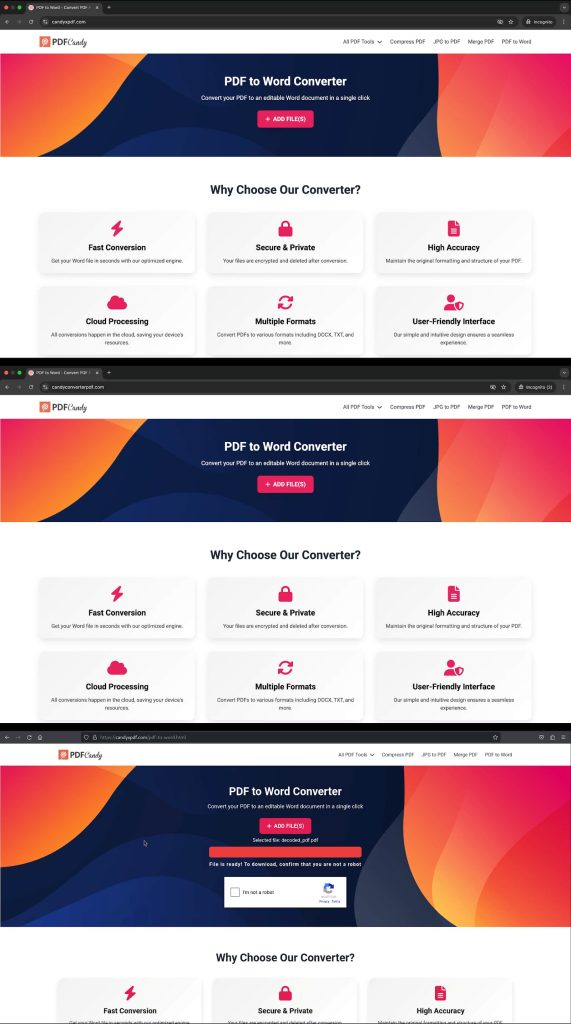

Як повідомляється, зловмисники створили фальшивий PDF для перетворювача DOCX, який схожий на законний pdfcandy.com. Вони намагалися скопіювати вигляд справжнього веб -сайту. Такі, як вони використовують подібні веб-адреси, щоб обдурити нічого не підозрюючих користувачів і “ретельно повторювали користувальницький інтерфейс справжньої платформи та зареєстрували подібні на вигляд доменні імена, щоб обдурити користувачів”,-зазначили дослідники Cloudsek у публікації блогу.

Після того, як користувач приземлиться на одному з цих підроблених сайтів, їх негайно просять завантажити файл PDF для перетворення, відтворюючи загальну потребу багатьох користувачів Інтернету. Він навіть показує фальшиву анімацію завантаження, як ніби відбувається справжнє перетворення, ймовірно, для побудови довіри.

Потім, несподівано, він представляє перевірку CAPTCHA, подібно до того, які законні веб -сайти використовують для безпеки. Це позначає критичний крок у нападі, коли “соціальна інженерія переходить до системного компромісу”.

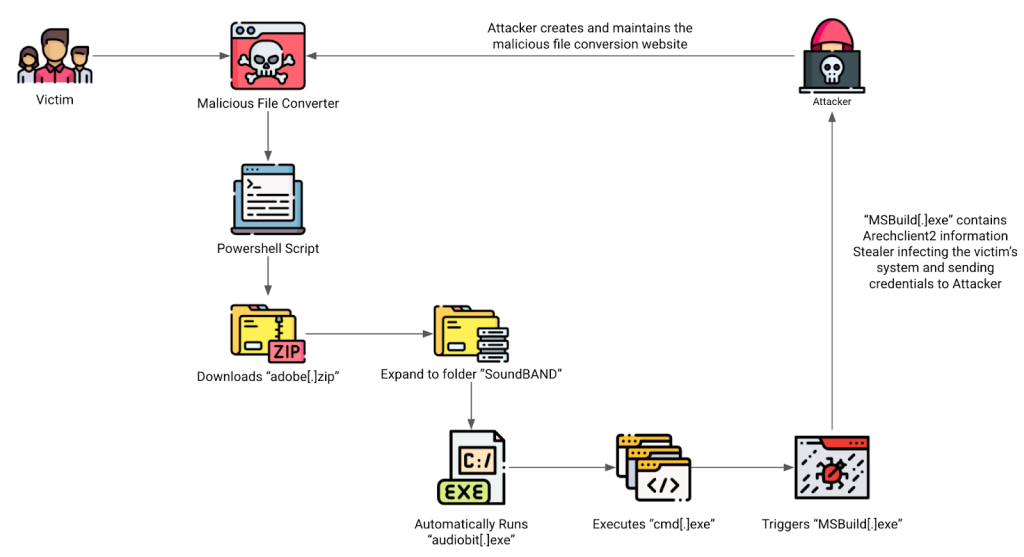

Представлення Captcha служить двом цілям: Зробити фальшивий сайт виглядати більш реальним і дозволяє користувачам натискати, не думаючи. Далі, веб-сайт доручає користувачам запускати команду за допомогою вбудованого інструменту Windows PowerShell, що веде до системного компромісу. Аналіз команд виявляє серію перенаправок, починаючи з невинного посилання і ведуть до файлу “adobe.zip” 1728611543який був позначений як зловмисні за допомогою численних служб безпеки.

Файл містить папку під назвою “Звукова смуга” з небезпечним виконуваним файлом “audiobitexe“Зловмисник запускає багатоступеневу атаку, використовуючи законну програму Windows та інструмент Windows, запускає зловмисне програмне забезпечення ArechClient2.

Варто зазначити, що ФБР попередило 17 березня 2025 року про шкідливі перетворювачі в Інтернеті, які використовуються для розповсюдження шкідливого програмного забезпечення, тому ця загроза не є новою.

“Кіберзлочинці по всьому світу використовують будь -який тип безкоштовного перетворювача документів або інструмента завантажувача. Це може бути веб -сайтом, який претендує на конвертування одного типу файлу в інший, наприклад .DOC -файл у файл .pdf. Він також може претендувати на поєднання файлів, наприклад, приєднання декількох .jpg у один .pdf файл.

Щоб захистити від таких загроз, ви повинні бути обережними при використанні служб перетворення онлайн -файлів, перевірити легітимність веб -сайту перед завантаженням файлів, звертати увагу на URL -адреси та бути обережним до несподіваних підказок.