Різні промислові організації в Азіатсько-Тихоокеанському регіоні (APAC) були націлені як частина фішинг-атак, розроблених для доставки відомого зловмисного програмного забезпечення під назвою Fatalrat.

“Загроза була організована зловмисниками, використовуючи законну китайську мережу доставки хмарного вмісту (CDN) MyQCloud та службу хмарних нот Youdao в рамках їхньої інфраструктури атаки”, – йдеться у звіті Kaspersky ICS CERT.

“Зловмисники використовували складну багатоступеневу рамку доставки корисного навантаження для забезпечення ухилення від виявлення”.

Діяльність виділила державні установи та промислові організації, зокрема виробництво, будівництво, інформаційні технології, телекомунікації, охорона здоров'я, енергетика та енергія та масштабна логістика та транспорт, в Тайвані, Малайзії, Китаї, Японії, Таїланді, Південній Кореї, Сінгапур , Філіппіни, В'єтнам та Гонконг.

Вкладення приманки, що використовуються в електронних повідомленнях, свідчать про те, що фішинг-кампанія призначена для того, щоб пройти за китайськими особами.

Варто зазначити, що кампанії Fatalrat раніше використовували фальшиві оголошення Google як вектор розподілу. У вересні 2023 року Proofpoint задокументував іншу фішинг -кампанію електронної пошти, яка розповсюджувала різні сім'ї зловмисних програм, таких як Fatalrat, GH0ST RAT, Purple Fox та Valleyrat.

Цікавим аспектом обох наборів вторгнень є те, що вони в основному орієнтовані на китайські мови та японські організації. Деякі з цих заходів були віднесені до актора загрози, який відстежується як Silver Fox Apt.

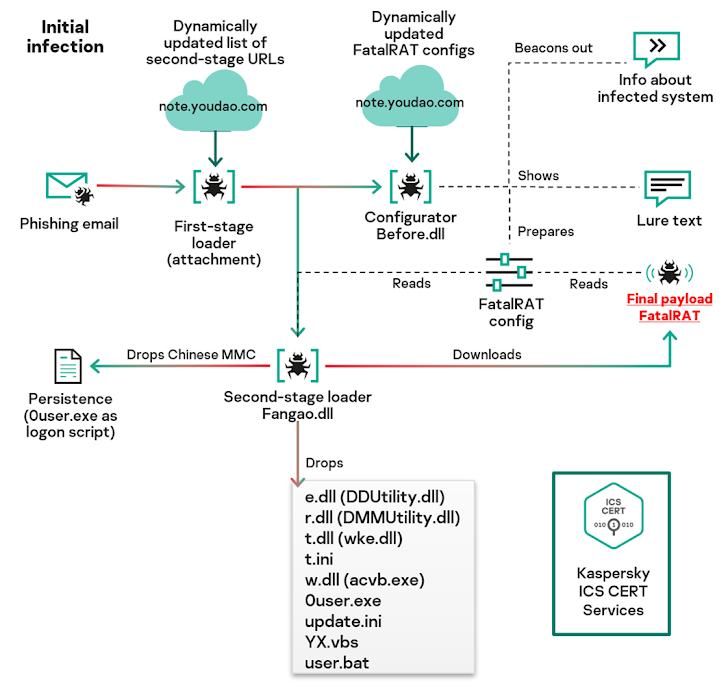

Початковою точкою останньої ланцюга атаки є фішинг електронної пошти, що містить Zip Archive з іменем файлу з китайською мовою, який при запуску запускає навантажувач першого етапу, який, у свою чергу файл DLL та конфігуратор Fatalrat.

Зі своєї частини модуль конфігуратора завантажує вміст іншої ноти з Note.youdao[.]com, щоб отримати доступ до інформації про конфігурацію. Також розроблено, щоб відкрити файл приманки, намагаючись уникнути підозри.

З іншого боку, DLL-це завантажувач другого ступеня, який відповідає за завантаження та встановлення корисного навантаження Fatalrat з сервера (“MyQcloud[.]com “) вказано в конфігурації, відображаючи підроблене повідомлення про помилку про проблему запуску програми.

Важлива ознака кампанії включає використання методів завантаження DLL для просування багатоступеневої послідовності інфекції та завантаження зловмисного програмного забезпечення Fatalrat.

“Актор загрози використовує чорно -білий метод, де актор використовує функціональність законних бінарних файлів, щоб зробити ланцюг подій схожим на нормальну активність”, – сказав Касперський. “Зловмисники також використовували техніку завантаження DLL, щоб приховати наполегливість зловмисного програмного забезпечення у законній процесі процесу”.

“Fatalrat виконує 17 перевірок на наявність індикатора, що зловмисне програмне забезпечення виконує у середовищі віртуальної машини або пісочниці. Якщо будь -яка з перевірок не вдається, зловмисне програмне забезпечення перестає виконувати.”

Він також припиняє всі екземпляри процесу rundll32.exe та збирає інформацію про систему та різні рішення, встановлені в ній, перед тим, як очікувати подальших інструкцій сервера командно-контроль (C2).

Fatalrat-це упакований з функцій троян, оснащений клавішами, корумпованим майстром завантаження (MBR), увімкненням/вимкненням екрана, пошуком та видаленням даних користувачів у браузерах, таких як Google Chrome та Internet Explorer, завантажте додаткове програмне забезпечення, як Anydesk та Ultraviewer, виконуйте Файлові операції та запустіть/зупинити проксі, і припиніть довільні процеси.

Наразі невідомо, хто стоїть за атаками, використовуючи фаталрат, хоча тактичні та інструментарію перекриваються з іншими кампаніями, що “всі вони відображають різні серії атак, які якось пов'язані”. Касперський з середньою впевненістю оцінив, що за ним стоїть актор, що говорить китайськомовна загроза.

“Функціональність Fatalrat дає зловмиснику майже необмежені можливості для розробки нападу: поширення по мережі, встановлення інструментів віддаленого адміністрування, маніпулювання пристроями, крадіжка та видалення конфіденційної інформації”, – сказали дослідники.

“Послідовне використання послуг та інтерфейсів китайською мовою на різних етапах нападу, а також інших непрямих доказів свідчить про те, що може бути залучений китайський актор”.