Дослідники з кібербезпеки виявили кампанію з мальвертизуючим, яка орієнтується на рекламодавців Microsoft з фальшивими оголошеннями Google, які мають на меті взяти їх на фішинг -сторінки, здатні збирати свої дані.

“Ці шкідливі оголошення, що відображаються в пошуку Google, розроблені для того, щоб вкрасти інформацію про вхід користувачів, які намагаються отримати доступ до реклами Microsoft”, – заявив у звіті в четвер, старший директор з досліджень Malwarebytes Jérôme Segura.

Отримані результати отримали через кілька тижнів після того, як компанія з кібербезпеки виявила подібну кампанію, яка використовує спонсорські оголошення Google, щоб орієнтуватися на орієнтиру та підприємства, що рекламують через рекламну платформу пошукового гіганта.

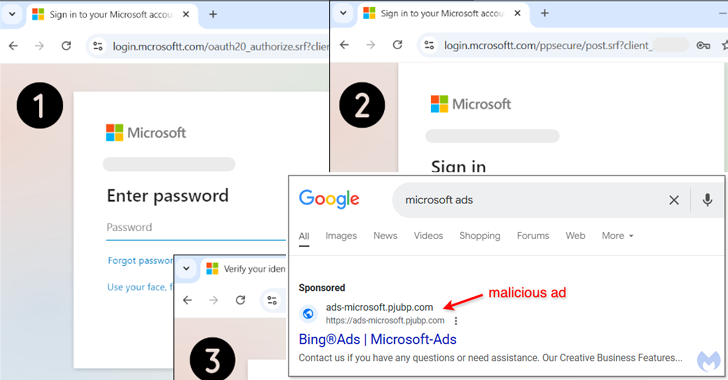

Останній набір нападів орієнтується на користувачів, які шукають такі терміни, як “Microsoft Ads” в пошуку Google, сподіваючись обдурити їх, натиснувши на шкідливі посилання, подані у вигляді спонсорованих оголошень на сторінках результатів пошуку.

У той же час, актори загрози, що стоять за кампанією, використовують кілька методик для ухилення від виявлення інструментами безпеки. Сюди входить перенаправлення трафіку, що виникає з VPN на веб -сайт фальшивого маркетингу. Відвідувачам сайту також подаються проблеми Cloudflare, намагаючись фільтрувати ботів.

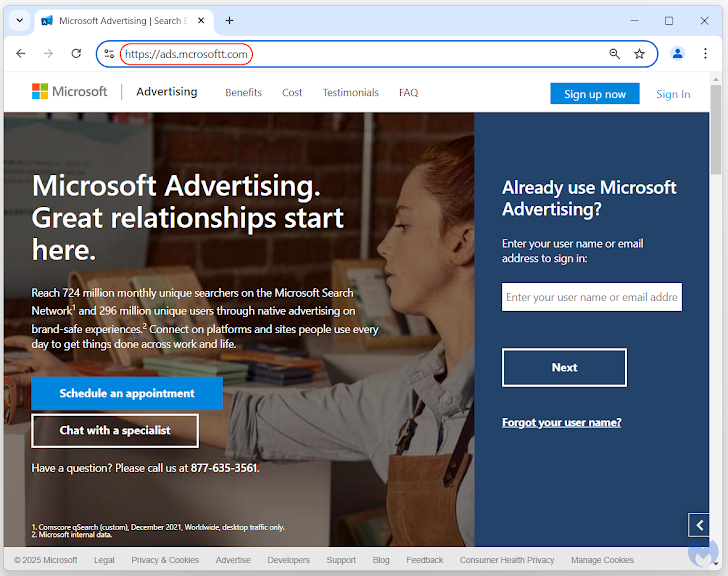

І останнє, але не менш важливе, користувачі, які намагаються безпосередньо відвідати остаточну цільову сторінку (“ads.mcrosoftt[.]com “) rickrolled шляхом перенаправлення їх на відео YouTube, пов’язане з відомим інтернет -мем.

Фішинг -сторінка – це лінійна версія свого законного колеги (“ads.microsoft[.]com “), розроблений для зйомки облікових даних про вхід у потерпілий та двофакторних кодів аутентифікації (2FA), надаючи зловмисникам можливість викрадати свої рахунки.

Malwarebytes заявив, що визначила додаткову фішинг -інфраструктуру, орієнтовану на акаунти Microsoft, що повертається до декількох років, припускаючи, що кампанія триває вже деякий час, і вона, можливо, також націлена на інші рекламні платформи, такі як Meta.

Ще один помітний аспект полягає в тому, що більшість фішинських доменів або розміщуються в Бразилії, або мають домен “.com.br” Бразилії, що влаштовує паралелі кампанії, спрямованої на користувачів Google Ads, яка була переважно розміщена на “. pt “Tld.

Hacker News звернулася до Google для коментарів, але компанія раніше сказала публікації, що вживає заходів для заборони реклами, які прагнуть обдурити користувачів з метою крадіжки їх інформації, і що вона активно працює над застосуванням контрзаходів проти таких зусилля.

Нападні напади видають себе в USPS

Розкриття інформації слідує за появою кампанії SMS -фішинг, яка використовує невдалі приманки для доставки пакетів, щоб виключно націлити користувачів мобільних пристроїв шляхом видачі себе за поштову службу Сполучених Штатів (USPS).

“Ця кампанія використовує складну тактику соціальної інженерії та ніколи не бачений засоби затуманення для надання зловмисних файлів PDF, розроблених для викрадення даних та компромісів з конфіденційними даними”,-заявив у звіті Zimperium Zlabs Фернандо Ортега.

Повідомлення закликають одержувачів відкрити супровідний файл PDF для оновлення своєї адреси для завершення доставки. Представлений у документі PDF – це кнопка “Клацніть оновити”, яка спрямовує жертву на веб -сторінку фішингу USPS, де їх просять ввести свою поштову адресу, адресу електронної пошти та номер телефону.

Фішинг -сторінка також оснащена для зйомки даних про їх платіжну карту під виглядом плата за послугу за перевезення. Потім введені дані зашифровані та передаються на віддалений сервер під управлінням зловмисника. У рамках кампанії було виявлено 20 шкідливих PDF-файлів та 630 фішинг-сторінок, що вказує на масштабну операцію.

“PDF -файли, які використовуються в цій кампанії, вбудовують посилання на клацання, не використовуючи стандартний тег /URI, що робить його більш складним для вилучення URL -адрес під час аналізу”, – зазначила Ортега. “Цей метод дозволив відомі шкідливі URL -адреси в файлах PDF для виявлення обходу кількома рішеннями безпеки кінцевої точки.”

Діяльність є ознакою того, що кіберзлочинці використовують прогалини в безпеці на мобільних пристроях, щоб зняти напади соціальної інженерії, які використовують довіру користувачів до популярних брендів та офіційних комунікацій.

Подібні напади на тему USPS також використовували imessage Apple, щоб доставити фішинг-сторінки, техніку, яка, як відомо, прийнята актором, що говорить китайськомовною загрозою, відомим як, Smishing Triad.

Такі повідомлення також спритно намагаються обійти міру безпеки в IMESSAGE, який заважає посиланням на клацання, якщо повідомлення не відомого відправника або від облікового запису, на який користувач відповідає. Це здійснюється, включивши “Будь ласка, відповідь на Y” або “Будь ласка, дайте відповідь на 1”, намагаючись вимкнути вбудований фішинг-захист Imessage.

Варто зазначити, що цей підхід раніше був пов'язаний з інструментарією фішинг-а-а-служби (PHAAS) під назвою Darcula, який використовувався для широкого орієнтації на поштові послуги, такі як USPS та інші усталені організації в більш ніж 100 країнах.

“Шахраї побудували цю атаку відносно добре, тому, мабуть, тому його так часто бачать у дикій природі”, – сказав дослідник мисливця Труман Кейн. “Проста правда – вона працює”.