Фішингові електронні листи змінюються, але також змінюються засоби захисту. Від фільтрів машинного навчання до протоколів автентифікації домену, ціле покоління програм тихо зупиняє фальшиві електронні листи ще до того, як вони потраплять до вашої скриньки. Цей крок відбувається в той час, коли Центр розгляду скарг на злочини в Інтернеті ФБР попереджає про рекордні втрати від кіберзлочинності, причому фішингові атаки є найбільш поширеною категорією, а Google каже, що Gmail легко блокує понад 99,9 відсотка зловмисних електронних листів, спрямованих на його користувачів, і відхиляє сотні мільйонів додаткових щодня як спам.

Як автентифікація електронної пошти бореться зі спуфінгом

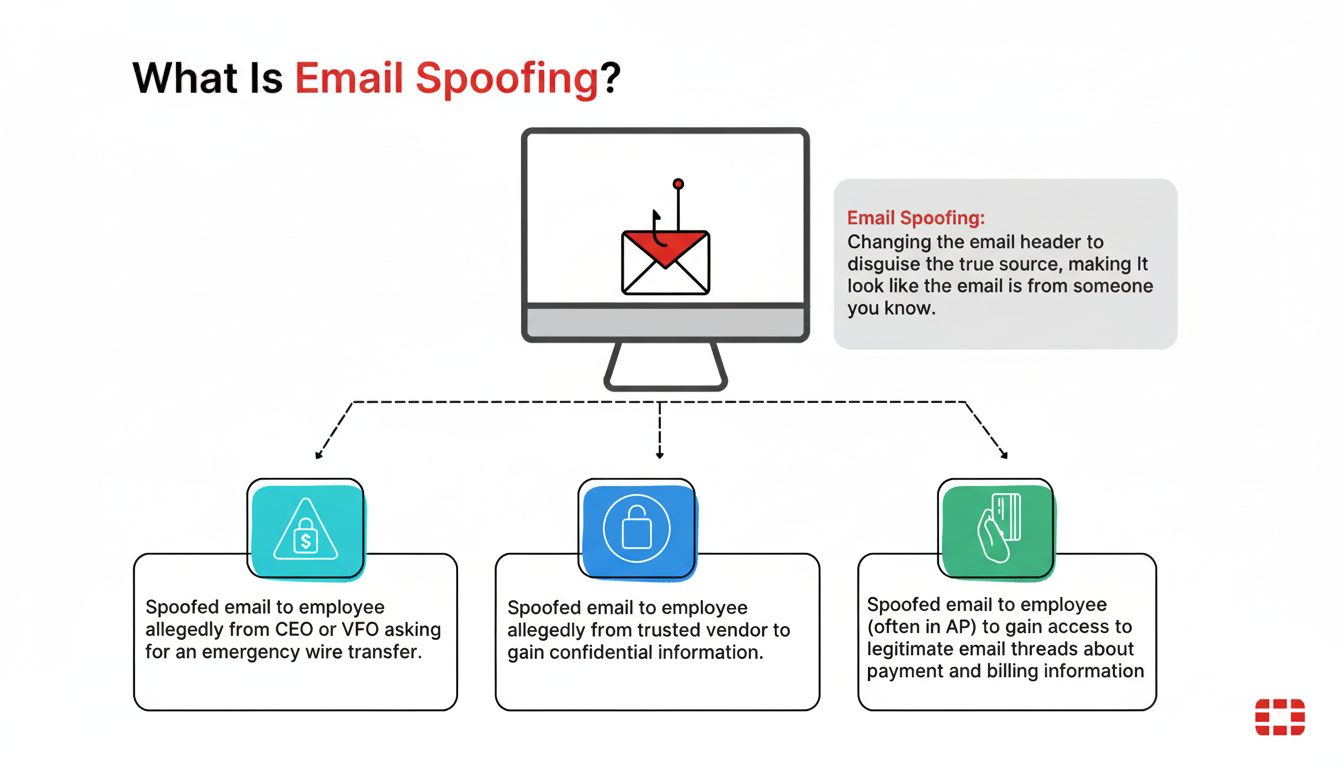

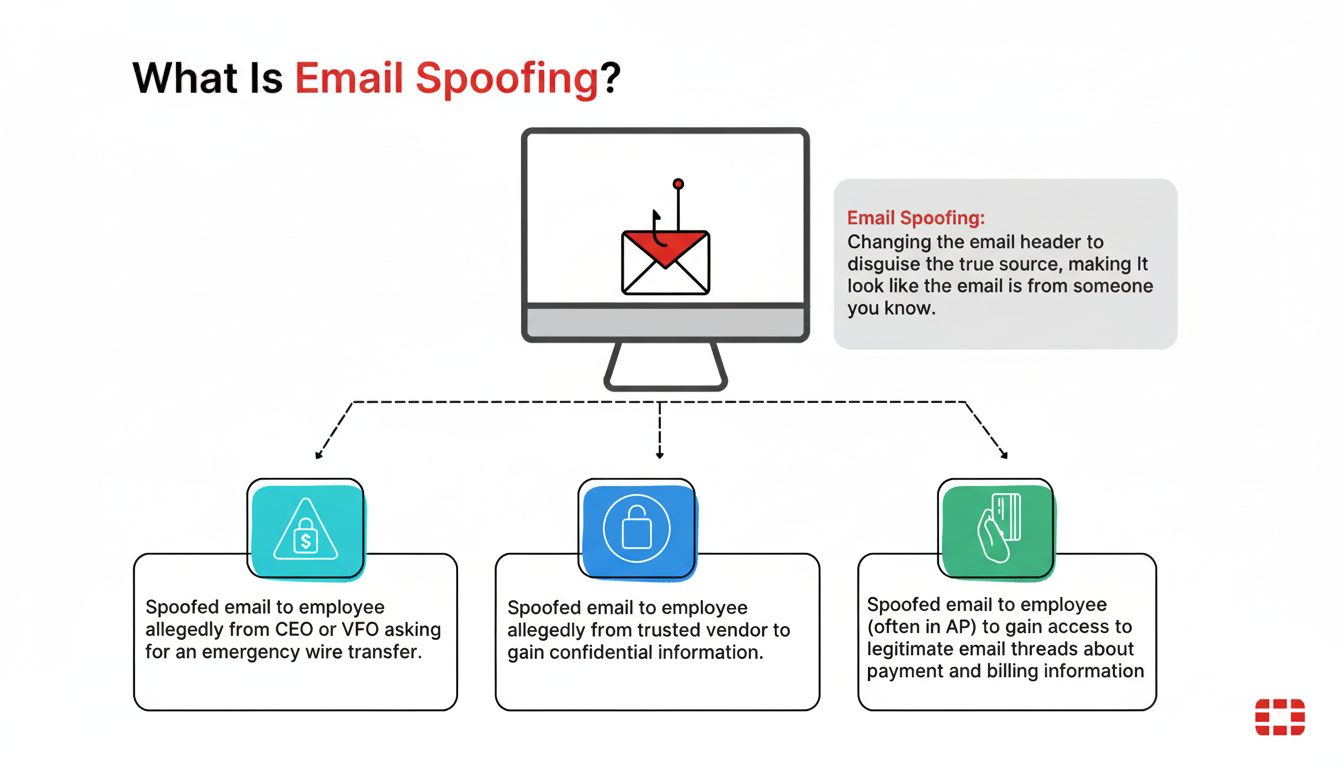

Переважна більшість фальшивих електронних листів залежить від видавання себе за іншу особу. Сучасні системи електронної пошти борються з цим, перевіряючи криптографічні та DNS-відбитки, щоб підтвердити, хто справді надіслав повідомлення. Є три основні ключові камені: SPF, DKIM і DMARC.

SPF перевіряє, чи власник домену дозволяє цю IP-адресу надсилати електронні листи. DKIM додає підпис із захистом від несанкціонованого доступу, який дозволяє одержувачам перевірити, чи повідомлення не було змінено під час передавання та відповідає домену, з якого воно надходить. DMARC об’єднує ці сигнали разом і реалізує політику — немає, карантин або відхилити — яка вказує постачальникам, що робити, якщо електронний лист не пройшов автентифікацію або не відповідає видимому домену «Від».

Примусове виконання – це місце фактичного блокування. Організації публікують політики DMARC у DNS і використовують зведені та криміналістичні звіти для налаштування законних відправників перед переходом до «карантину» або «відхилення». Gmail і Yahoo «зміцнили середовище», зобов’язавши масових відправників автентифікувати та підтримувати низький рівень спаму, що спонукає більше брендів застосовувати DMARC, бажано p=reject. Підсумок: прямий спуфінг домену заблоковано на першому місці.

Пересилання може зламати SPF, тому існують такі технології, як ARC, розроблені для підтримки автентифікації через списки розсилки та шлюзи. Паралельні засоби контролю — звіти MTA-STS і TLS — забезпечують доставку електронної пошти в зашифрованому вигляді та забезпечують видимість, якщо щось налаштовано неправильно, тоді як BIMI додає логотипи брендів, які можна перевірити, тепер, коли можливе застосування DMARC, надаючи користувачам візуальний знак довіри, який злочинці не можуть легко скопіювати.

Машинне навчання зараз полює на фішингові приманки

Автентифікація не є надійною — особливо з схожими доменами та вміло написаними приманками. Ось тут і з’являється машинне навчання: механізми безпеки електронної пошти перевіряють мову, макет, поведінку відправника та метадані повідомлень, щоб виявити «аномалії». Моделі оцінюють сигнали, зокрема терміновий сигнал, платіжні запити, шаблони уособлення постачальника та невідповідні домени для відповіді, щоб оцінити ризик у реальному часі.

Провідні постачальники навчають ці системи на величезних наборах даних, навчаючи їх визначати нові тактики, починаючи від фішингу «згоди», який зловживає підказками OAuth, і закінчуючи атаками квишинга, які ховають шкідливі URL-адреси в QR-кодах. Багато інструментів також використовують комп’ютерне бачення, щоб ідентифікувати підроблені сторінки входу або зловживання брендом шляхом порівняння візуальних елементів із бібліотекою відомих шаблонів.

Він працює в масштабі. Великі постачальники поштового хостингу повідомляють, що вони автоматично блокують близько 90%+ усього спаму та фішингу. Незалежні звіти, такі як звіт Verizon про розслідування витоку даних, роками також наголошували на людському факторі в успішних атаках, тому подібні моделі тепер віддають перевагу ризикованим запитам, як-от купівля подарункових карток або ініціювання банківських переказів, а не просто незручним формулюванням.

Захист вкладень і посилань від фішингу в реальному часі

Посилання та вкладення — це корисне навантаження, яке перетворює обман на вторгнення. Сучасні шлюзи та хмарні рішення безпеки електронної пошти переписують URL-адреси, щоб проходити перевірку часу кліку. Якщо будь-яке посилання зміниться після його надсилання, як це часто буває, користувачі все ще в безпеці. Шкідливі електронні листи є основною точкою входу. Підозрілі вкладення запускаються в керованих користувачами пісочницях, щоб виявити поведінку, схожу на машину, наприклад ланцюжки експлойтів, впровадження процесів і викрадання даних.

Ці рівні інтегруються з інструментами виявлення кінцевих точок і реагування для швидкої ізоляції скомпрометованих хостів і платформ ідентифікації для визнання маркерів недійсними після фішингу облікового запису. Деякі пропозиції спостерігають за поштовими скриньками після доставки через API, повертаючись назад, щоб захопити повідомлення після того, як з’являться нові повідомлення — це дуже важливо, коли зловмисники змінюють тактику в середині кампанії.

Зміни в політиці посилюють безпеку електронної пошти

Менш гучна, але все ж важлива історія – це політика. CISA заохочує федеральні організації та організації критичної інфраструктури впроваджувати DMARC під час примусового виконання, а також виправляти розкриті служби електронної пошти. Керівництво NIST уникає архітектури безпеки з єдиною точкою відмови, відстоюючи глибокий захист, багатофакторну автентифікацію та найменші привілеї, щоб зменшити вплив скомпрометованих облікових записів. Тим часом відправники вдосконалюють свої операції — хочуть високу швидкість автентифікації та низьку кількість спаму, а також скасувати підписку одним клацанням миші.

На підприємстві групи безпеки об’єднуються навколо захищених шлюзів електронної пошти та першої за програмою API захисту електронної пошти в хмарі, часто запускаючи обидва. Подвійний підхід виявляє загрози перед доставкою на периметрі та загрози після доставки всередині поштових скриньок користувачів, щоб краще виявляти захоплення облікового запису та інсайдерську підробку.

Реальні результати та те, що пропускають фільтри

Результати вимірні. Хоча сума грошей, втрачена через шахрайство на основі електронної пошти, ніколи не була такою високою (згідно з даними ФБР), поштові провайдери повідомляють, що автоматично відхиляють понад 90% зловмисного трафіку. Насправді організації, які використовують DMARC для примусового контролю, поєднуючи його з найсучаснішою фільтрацією та навчанням користувачів, досягають значного скорочення успішного фішингу. Такі важливі цілі, як фінансові відділи, відділи кадрів та служби підтримки ІТ, користуються розширеними засобами контролю, включаючи виявлення імітації постачальника та робочі процеси захисту платежів.

Що все ще минає? Дуже персоналізований BEC електронною поштою, який використовує зламані облікові записи, реальні посилання для обміну файлами або існуючі потоки постачальників. Ось чому поведінкова аналітика, виявлення аномалій у платежах і ритуали перевірки електронної пошти є необхідними засобами захисту.

Що робити прямо зараз, щоб посилити безпеку електронної пошти

Кроки для компаній

- Опублікуйте SPF, DKIM і DMARC і перейдіть до примусового застосування.

- Увімкніть звіти MTA-STS і TLS.

- Запровадити перезапис URL-адрес і ізольоване програмне середовище вкладень.

- Інтегруйте захист електронної пошти з рішеннями ідентифікації та кінцевих точок.

- Використовуйте розвідку про загрози на основі API на рівні поштової скриньки для захисту після доставки.

Поради приватним особам

- Довіряйте сповіщенням від вашого провайдера.

- Перевіряйте неочікувані запити через другий канал.

- Використовуйте багатофакторну аутентифікацію, щоб викрадений пароль не викликав сліз.

Можливо, електронна пошта ніколи не буде безвідмовною, але програмне забезпечення стає набагато кращим у розпізнаванні ознак підробки. З автентифікацією, інтелектуальним фільтруванням і перевіркою посилань і файлів у реальному часі на дальньому кінці сприйняття ми нарешті бачимо, що шанси повернулися до захисника вхідних повідомлень.