Cisco XDR слугувала платформою Tier-1 і 2 для виявлення та реагування на GovWare SOC, відіграючи ключову роль протягом усіх операцій. Інтегрований із Splunk, Endace, Secure Network Analytics (SNA), Secure Malware Analytics (SMA), Cisco Secure Firewall, Cisco Secure Access (CSA) і сторонніми джерелами розвідки, він увімкнув кореляцію та аналіз у реальному часі для швидкого виявлення потенційних ризиків безпеки та інцидентів. Ця інтеграція значно зменшила як середній час виявлення (MTTD), так і середній час відповіді (MTTR).

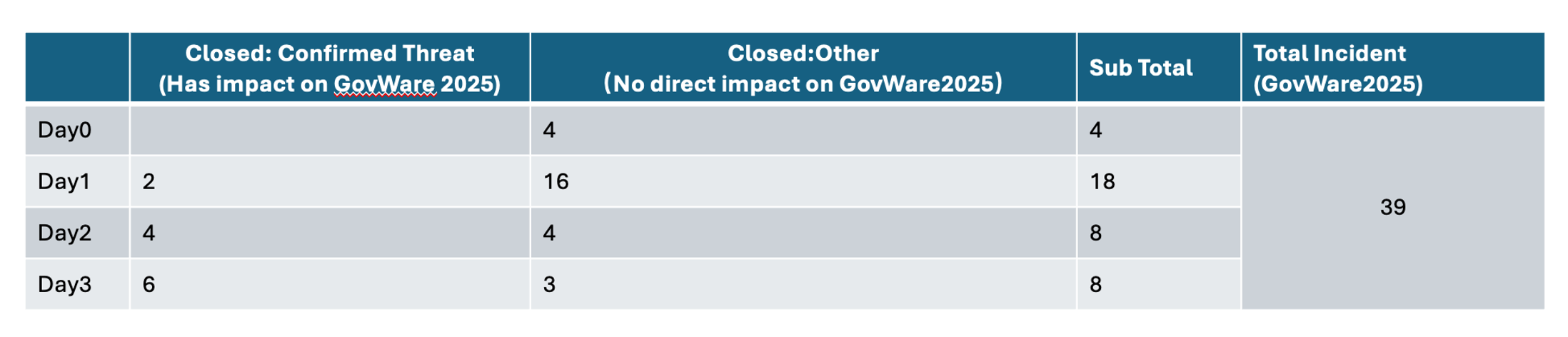

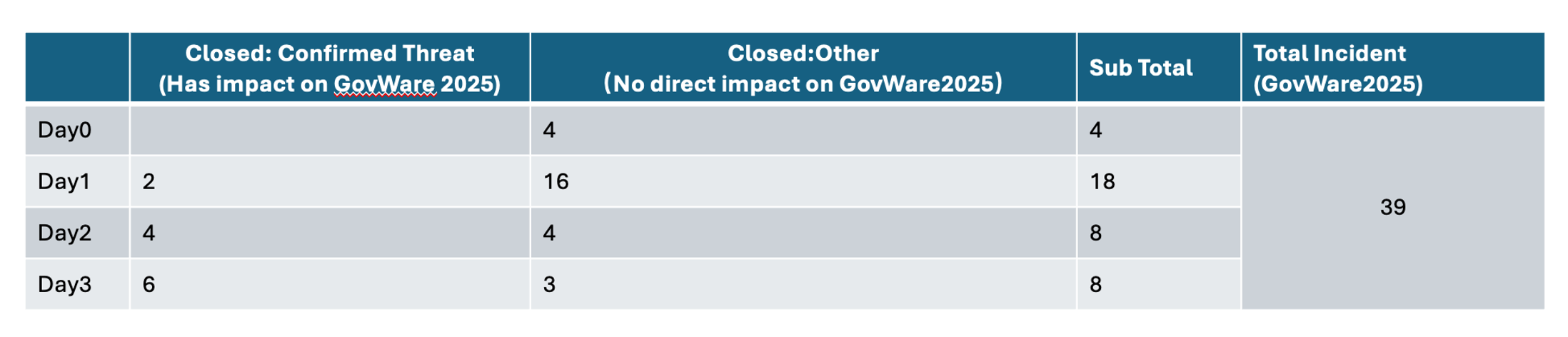

Під час роботи GovWare SOC Cisco XDR виявила загалом 39 інцидентів. Серед них 12 інцидентів безпосередньо вплинули на безпеку GovWare, тоді як решта 27 були класифіковані як події з низьким рівнем ризику, які не становлять безпосередньої загрози. Враховано підтверджені загрози 30,7% усіх виявлених інцидентів. Команда SOC провела поглиблений аналіз і реагування на кожен випадок, а про більш критичні інциденти було негайно повідомлено в GovWare NOC.

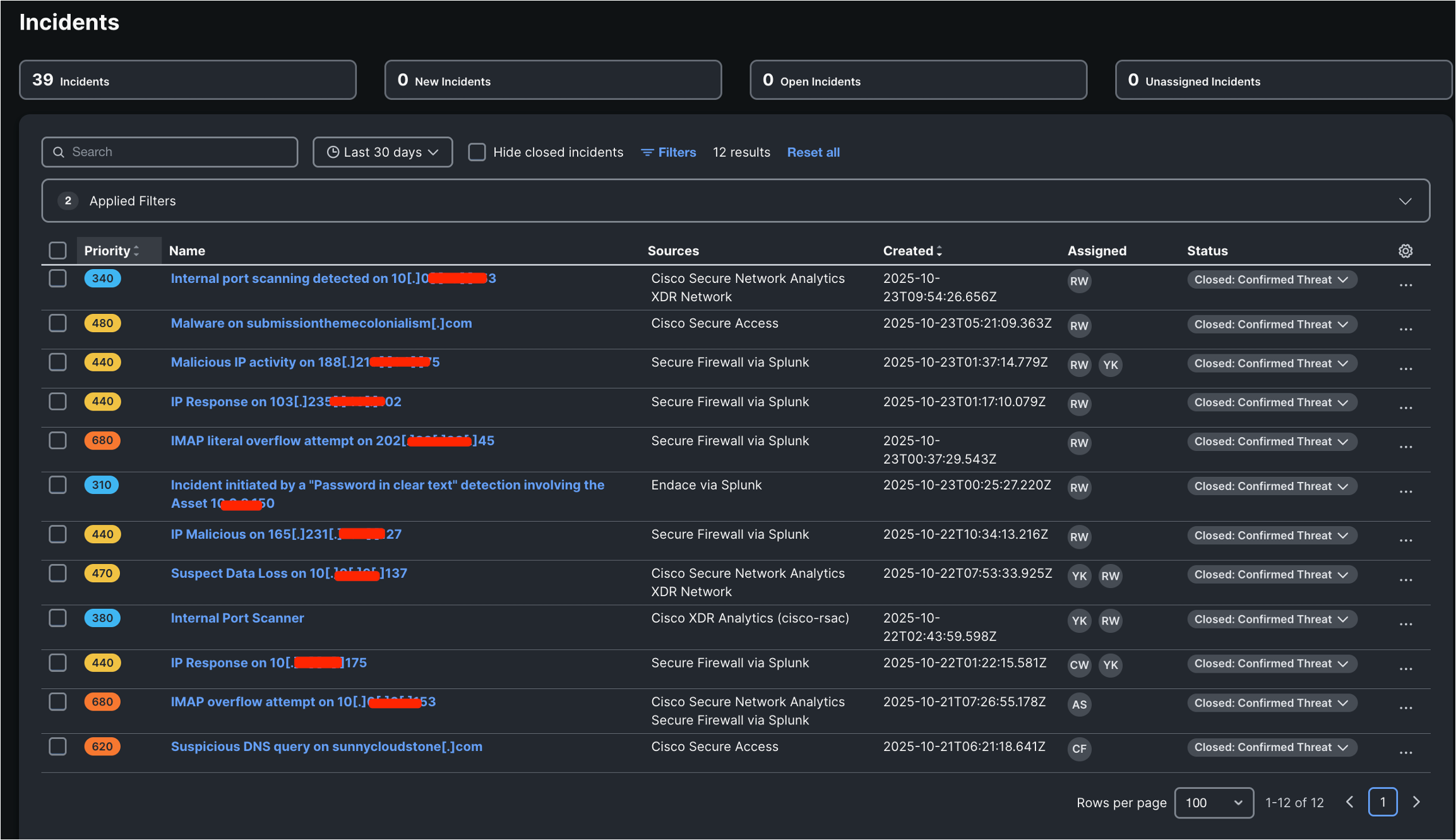

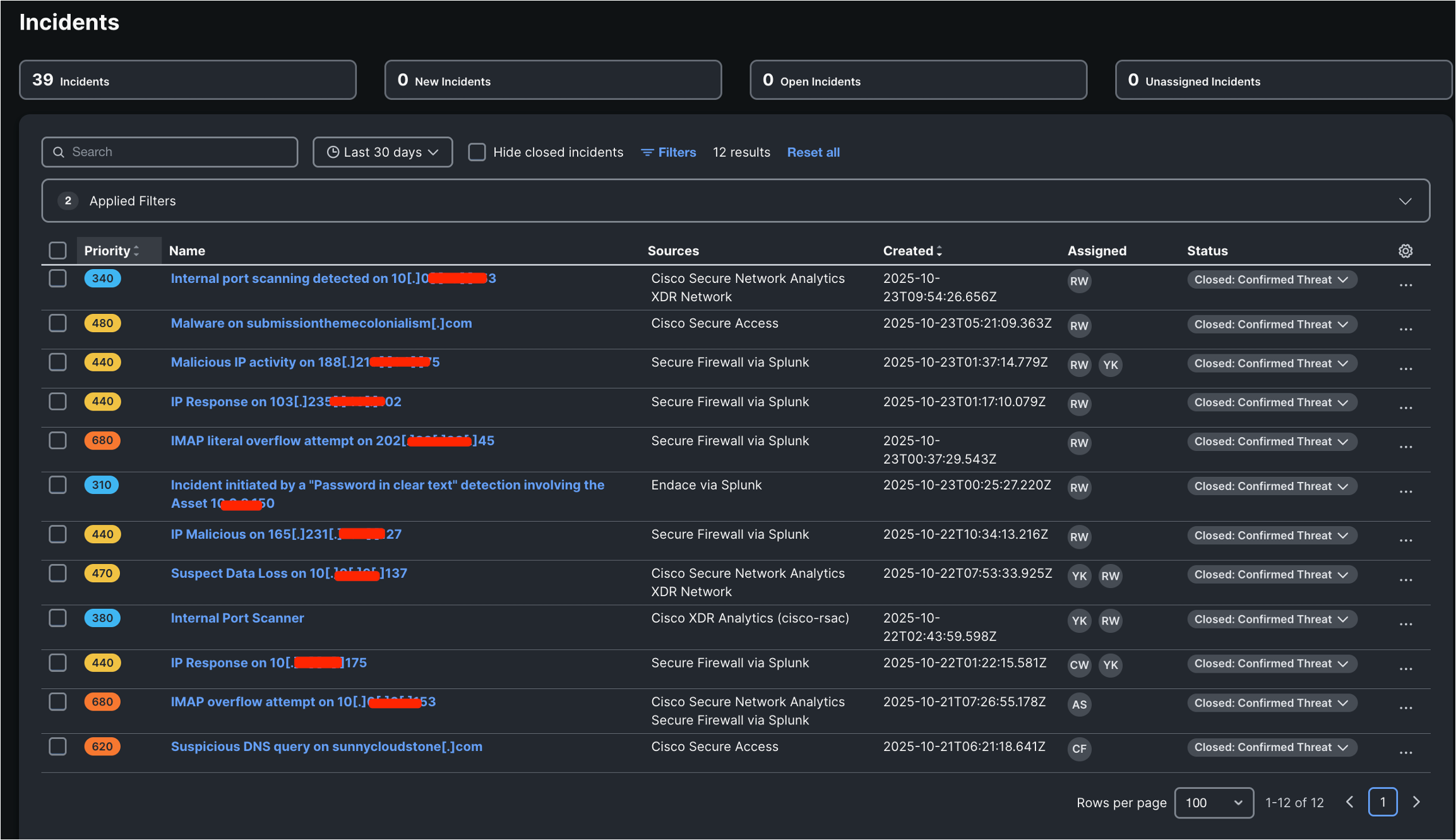

Нижче наведено список із 12 підтверджених інцидентів, які становили пряму загрозу для GovWare.

Ретельніший аналіз цих інцидентів показує, що їхні джерела походять з мережі, SNA, Secure Firewall, Endace, Secure Access та інших платформ, включаючи інтеграцію з Splunk. За допомогою кореляції та аналізу XDR ці інциденти було виявлено, і їх можна класифікувати за такими типами атак:

- Шкідливе сканування портів

- Зловмисний доступ до домену

- Зловмисний доступ до IP-адреси в Інтернеті

- Паролі, що передаються відкритим текстом для критичних програм і ресурсів

- Використання вразливості електронної пошти

- Підозра про втрату даних

Нижче наведено поглиблений аналіз двох особливо характерних випадків атак, які слугують прикладами та отриманими уроками.

Приклад 1: передача незашифрованих критичних файлів у пошуках загроз

Етапи розслідування

- Інтеграція та мережевий контекст: Endace фіксує трафік SPAN. Він може видобувати файли та генерувати журнали Zeek. Журнали Zeek надсилаються до Splunk. Роздобуті файли надсилаються до Cisco Secure Malware Analytics (SMA) через Splunk Attack Analyzer, який інтегровано з Cisco XDR.

- Ініціювання інциденту: Автоматизований робочий процес у Cisco XDR постійно відстежує події від SMA. Щоразу, коли виявляється, що критичний файл передається через незашифрований протокол, він автоматично генерує сповіщення про інцидент і надсилає його аналітику SOC.

- Пошук ключових індикаторів у Splunk: Запустивши пошук SPL у Splunk, ми можемо знайти журнали, які відповідають цій передачі файлу. З журналів із тим самим UID файлу ми визначили справжню IP-адресу джерела інциденту.

- Глибоке занурення з захопленням пакетів: Ми здійснили пошук і відфільтрували трафік за IP-адресами джерела та призначення та знайшли оригінальний сеанс, пов’язаний із цим інцидентом, у Endace. Ми отримали вихідні файли та детально дослідили сеанс і вміст пакетів за допомогою Wireshark в Endace.

- Висновок і відповідь: Завдяки дослідженню в XDR, SMA, Splunk і Endace ми визначили IP-адресу джерела, IP-адресу призначення, URL-адресу, назву файлу та протокол. Ми підтвердили, що це був інцидент високого ризику, пов’язаний із незашифрованою передачею критичних бізнес-файлів. Про інцидент повідомили команду GovWare. Учасникам нагадали уникати використання незашифрованих протоколів під час передачі критичних бізнес-файлів, щоб зменшити ризик витоку даних.

Приклад 2: пошук зловмисних сканувань, націлених на інтернет-шлюз

Етапи розслідування

- Інтеграція та мережевий контекст: Трафік SPAN від учасників надсилається до Cisco Telemetry Broker (CTB). CTB перетворює трафік у NetFlow і надсилає його до Secure Network Analytics (SNA) і XDR Analytics. У той же час брандмауер надсилає свої журнали підключень і подій до XDR. SNA аналізує дані NetFlow і може генерувати події сканування портів. XDR Analytics аналізує як NetFlow, так і дані журналу, і може генерувати подію сканера внутрішнього порту.

- Ініціювання інциденту: Ці події корелюються системою XDR для створення інциденту, пов’язаного зі зловмисним скануванням. Джерела даних для цього інциденту включають мережу SNA та XDR. Хоча пріоритет позначено як низький, після кореляції інцидент уже є високоточним, тому потенційний вплив слід вважати високим.

- Дослідіть у Secure Network Analytics (SNA): В інтерфейсі SNA Host Posture ми могли бачити групу активів, до якої належав хост, внутрішні групи та розташування в Інтернеті, до яких він мав доступ, а також подію безпеки, яка чітко вказувала на сканування портів із цього хоста.

- Дослідіть у XDR Analytics: Ми помітили, що це також викликало сповіщення внутрішнього сканера портів у XDR Analytics. Три IP-адреси, які виконували шкідливе сканування, були співвіднесені та згруповані разом. Їхніми цілями був той самий Інтернет-шлюз, адресований захищеним брандмауером Cisco. Було помічено, що одна і та ж IP-адреса джерела надсилає велику кількість спроб підключення до кількох портів Інтернет-шлюзу. Незважаючи на те, що жодних пакетів відповіді не було отримано, IP-адреса продовжувала пробувати нові, чітко демонструючи зловмисну поведінку сканування.

- Висновок і відповідь: Інтернет-шлюзом є безпечний брандмауер Cisco, який успішно блокував спроби зловмисного сканування. Проте такі сканування можуть вплинути на мережу, тому ми повідомили про інцидент групі GovWare NOC для продовження моніторингу.

Крім двох детальних розслідувань, наведених вище, XDR також виявив інші інциденти, наприклад паролі, що передаються відкритим текстом, зловмисний доступ до доменуі зловмисний доступ до IP-адреси Інтернету. Ці інциденти передано команді Tier3, вони збираються провести розслідування та звіти.

Заключні думки

Будучи автоматизованою та інтелектуальною платформою виявлення безпеки та реагування, Cisco XDR відіграла вирішальну роль у роботі GovWare SOC. Це дозволило аналітикам SOC виявляти та розслідувати реальні інциденти в реальному часі.

Під час розслідування інцидентів у XDR аналітики могли переглядати ланцюжок атак, додавати нотатки до робочого журналу, оновлювати статус інциденту та передати команди Splunk, Endace, Firewall, Secure Access і Talos, коли потрібні були подальші дії.

Під час роботи SOC автоматизація, кореляція, робочий процес і інтелект XDR значно покращили можливості виявлення, розслідування та реагування SOC, а також ефективно захистили конференцію GovWare.

Перегляньте інші блоги моїх колег із GovWare SOC.

Про GovWare

Конференція та виставка GovWare — це провідна в регіоні платформа для кіберінформації та підключення, яка пропонує багатоканальні точки взаємодії для обміну інформацією, навчання та стратегічної співпраці.

Надійний зв’язок протягом понад трьох десятиліть, GovWare об’єднує політиків, технічних новаторів і кінцевих користувачів з усієї Азії та за її межами, ведучи доречний діалог щодо останніх тенденцій і критичного потоку інформації. Це сприяє зростанню та інноваціям через колективне розуміння та партнерство.

Його успіх полягає в довірі та підтримці з боку кібербезпеки та ширшої кіберспільноти, якій він мав привілей служити протягом багатьох років, а також організаційних партнерів, які поділяють ті самі цінності та місію збагачення кіберекосистеми.

Ми хотіли б почути вашу думку! Поставте запитання та залишайтеся на зв’язку з Cisco Security у соціальних мережах.

Соціальні медіа безпеки Cisco

LinkedIn

Facebook

Instagram

X