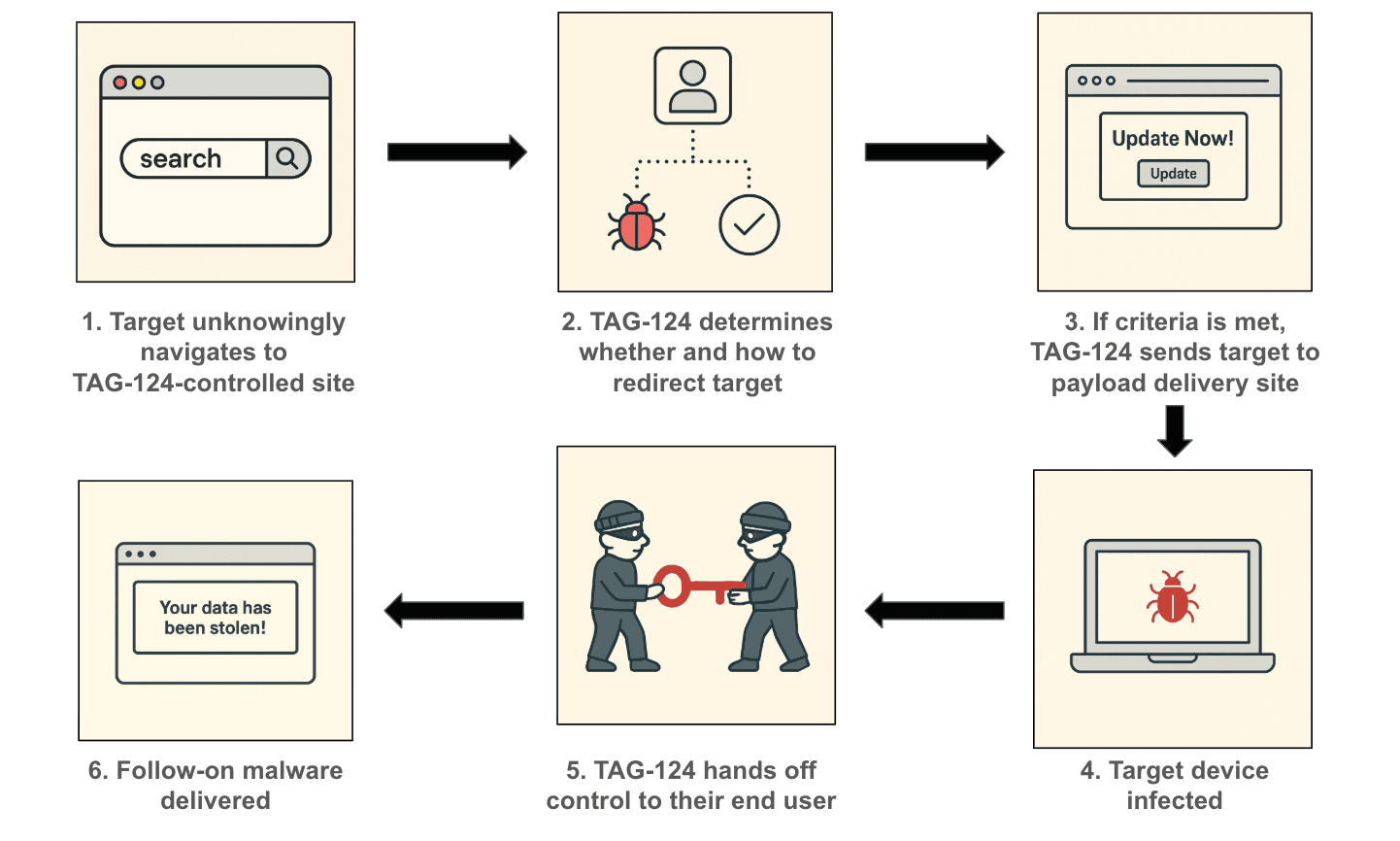

Отримати високо цілеспрямовану рекламу в Інтернеті – це загальний досвід для багатьох споживачів США. Один із способів цього рекламодавці – це використання систем розповсюдження трафіку (TDSS), які збирають інформацію про потенційних клієнтів, щоб направити їх на високо націлену рекламу. Використовуючи дані браузера, геолокації та поведінки користувача, TDS приймає швидкі рішення щодо спрямування трафіку, щоб отримати максимум від витрат на рекламу. Однак кіберзлочинці також використовують цю інфраструктуру, щоб доставити високоцільові зловмисні програми для жертв, які, швидше за все, натискають на свої посилання. Зловмисні TDS працюють приблизно так само, як і законні ТДС, за винятком того, що вони спрямовують жертв до найефективніших зловмисних програм замість найефективнішої реклами. Крім того, ці ТДС забезпечують оборонний захід для того, щоб зловмисне програмне забезпечення не доставлялося дослідникам або пісочниці, які могли б проаналізувати код.

Insikt Group відстежує, як кіберзлочинці використовують цей інструмент та ідентифіковану інфраструктуру, пов'язану з високоактивними шкідливими TDS, що називається TAG-124. TAG-124 дозволяє операторам викупних програм та іншим кіберзлочинцям максимізувати свої шанси заражати їх передбачуваних жертв відповідними корисними навантаженнями. Щонайменше дві групи викупних програм спостерігалися за допомогою TAG-124 для зараження жертв у галузі охорони здоров'я та іншої критичної інфраструктури, демонструючи вартість розподілу трафіку для «великого полювання на ігор» (націлювання компаній, які сприймають як ймовірність виплати високих вимог вимагання). Незважаючи на те, що спільна інфраструктура, як TAG-124, допомагає кіберзлочинці підвищити їх ефективність та ефективність, розуміння інфраструктури TAG-124 може допомогти захисникам блокувати або навіть відключити активність від декількох суб'єктів кіберзагрози одночасно до того, як відбудеться компроміс.

Малюнок 1: Кілька загроз.

Багаторазові загрози використовують інфраструктуру TAG-124

Insikt Group спостерігала за численними суб'єктами загрози, використовуючи цю шкідливу ТД, включаючи:

- Ransomware Rhysida: Складна операція викупу, як послуга, помітна для вимагання медичних організацій та іншої критичної інфраструктури. У 2023 році група взяла на себе відповідальність за напад на перспективні медичні холдинги, що призвело до крадіжки понад 500 000 номерів соціального страхування та вплинуло на операції в сімнадцять лікарень та 166 клінік.

- Зворотне програмне забезпечення: Ще одна група викупу, яка спрямована на насамперед організацій охорони здоров'я та іншу «велику гру», щоб вимагати більш високих виплат за допомогою атак високого впливу на великі організації. У грудні 2024 року група вимагала заслуги за напад на Центр наук про охорону здоров'я Техасу Техас, викравши 2,6 ТБ чутливих персональних даних. Інтерлок ділиться багатьма подібностями з Rhysida, такими як тактика, інструменти та поведінка шифрування, хоча точний зв’язок між ними невідомий.

- TA866 / ASYLUM ATCONSE: Ця група з кіберзлочинності займається фінансовим націлюванням та кібер -шпигунством, яка дуже ймовірно від імені російського уряду. Група націлила на клієнтів банку та торговців криптовалютами по всій Північній Америці та Європі та здійснив шпигунство проти державних структур Європи, Центральної Азії та інших районів.

TAG-124 також був пов'язаний з шкідливим програмним забезпеченням Socgholish та D3F@CK, які забезпечують віддалений доступ та надання зловмисного програмного забезпечення для фінансово мотивованої діяльності. Хоча група Insikt не знає, які критерії TAG-124 використовує для фільтрації та направлення зловмисного вмісту, його використання отруєння оптимізацією пошукових систем (SEO) та зараження законними місцями дозволяє отримати величезну кількість потенційних жертв. Аутсорсифікуючи початкову інфекцію на TAG-124, такі групи, як Rhysida та Interlock, можуть продовжувати «полювання на великі ігри», спеціалізуючись на методах, впроваджених під час пізнішого етапу ланцюга вбивства інфекції. Ці спеціальні методи дозволяють більш ефективні кампанії з вимагання.

Прогноз ризику

Успішне полювання на великі ігри, що призводить до великих виплат, дозволяє складними синдикатами, такими як Rhysida та Interlock, щоб інвестувати в послуги, які роблять їх роботу більш ефективною. Це сприяє посиленій спеціалізації таких груп, як TAG-124, створюючи доброчесний цикл кіберзлочинності. Як результат, підприємства стикаються з зростаючим ризиком нападів на викуп з високим впливом та крадіжки даних, керованих шпигунством: зв’язки між TAG-124 та притулком Азякус припускають, що суб'єкти загрози, що фінансуються державою, також користуються цими послугами на додаток до акторів, мотивованих прибутку.

Захист від TAG-124 може бути складним завдяки своїй ранній ролі в життєвому циклі кібератака, але пропущені вторгнення на початку все ще можуть мати негативні наслідки для компаній. Наприклад, одна з останніх жертв Rhysida, Sunflower Medical, стикається з позовом про заняття через його невиконання заходів безпеки, які виявили б порушення на початку циклу інфекції. За даними компанії, вторгнення не було виявлено протягом трьох тижнів після первинного порушення. Хоча невідомо, чи використовували тег-124 для цього вторгнення, правові наслідки демонструють значні ризики відсутніх ранніх ознак порушення.

Пом'якшення

TAG-124-це не єдиний ТД, що діє від імені суб'єктів загрози. Інші помітні приклади включають Vextrio, Prometheus TDS та Blacktds, які пропонують конкуруючі можливості доставки зловмисного програмного забезпечення. Оператори цих систем дають можливість підвищити ефективність багатьох різних суб'єктів загрози-насамперед злочинних, хоча і періодично спонсорованих державою, надаючи професійну інфраструктуру, яка приймає законні методи доставки вмісту для злочинного використання. Однак виявлення показників шкідливих ТД може допомогти захисникам виявити та заблокувати численні суб'єктів загрози на початку ланцюга вбивства нападу.

Group Insikt рекомендує наступні заходи:

- Розширене виявлення загрози: Окрім блокування відомих індикаторів, використовуйте виявлення на основі хостів та журналів, такі як правила Yara, Snort та Sigma, знайдені в записаній хмарі інтелекту “З записаним майбутнім”, для спеціального сканування файлів та виявлення. Ці виявлення можуть допомогти визначити небажані інструменти або іншу підозрілу діяльність.

- Освіта користувача: Навчіть користувачів щодо ризиків отруєння SEO та закликайте обережність під час перегляду. Зокрема, спонукають обережність щодо безперешкодних завантажень для оновлень Google Chrome та інших показників, пов'язаних з інфраструктурою TAG-124.

- Налаштування безпечного браузера: Увімкніть автоматичні оновлення браузера та блокуючи спливаючі вікна, щоб зменшити вплив шкідливих підказок щодо оновлення.

Для отримання додаткової інформації про TAG-124 та інші нові загрози у зловмисному програмному забезпеченні, ознайомтеся з звітом про шкідливу інфраструктуру Insikt Group 2024.